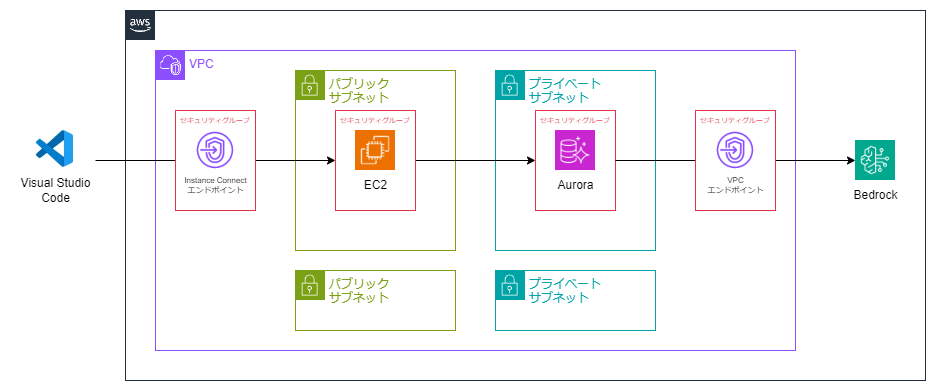

以下の構成を構築する手順です。

Amazon AuroraとAmazon Bedrockを統合してRAG化検証の環境構築部分です。

VPC

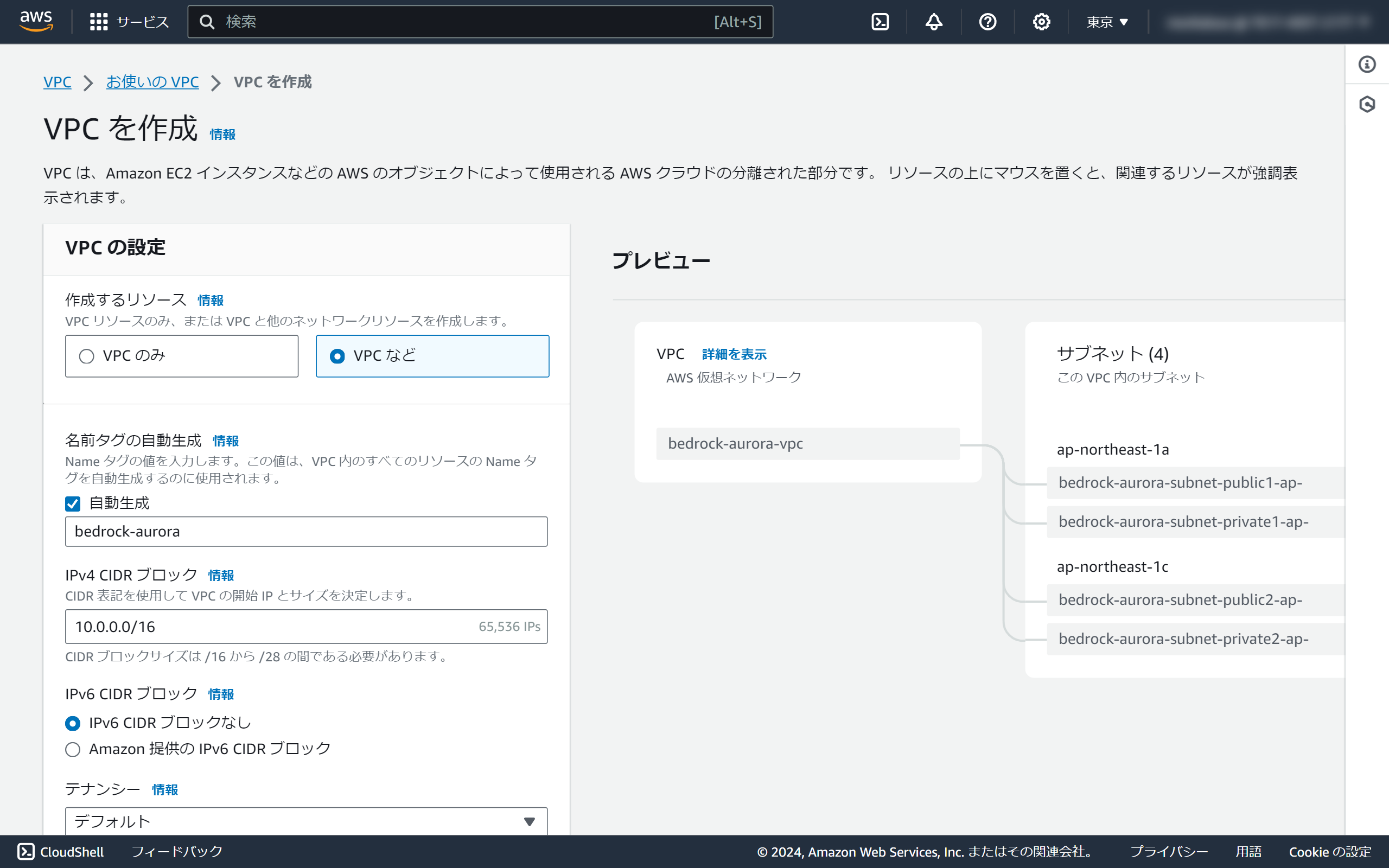

VPCを作成

VPC管理画面で、

VPCを作成をクリック。 以下の設定でVPCを作成する。項目 設定値 作成するリソース VPC など 名前タグの自動生成 bedrock-aurora IPv4 CIDR ブロック 10.0.0.0/16 IPv6 CIDR ブロック IPv6 CIDR ブロックなし テナンシー デフォルト アベイラビリティゾーン (AZ) の数 2 パブリックサブネットの数 2 プライベートサブネットの数 2 NAT ゲートウェイ なし VPC エンドポイント なし DNS オプション DNS ホスト名を有効化

DNS 解決を有効化

EC2

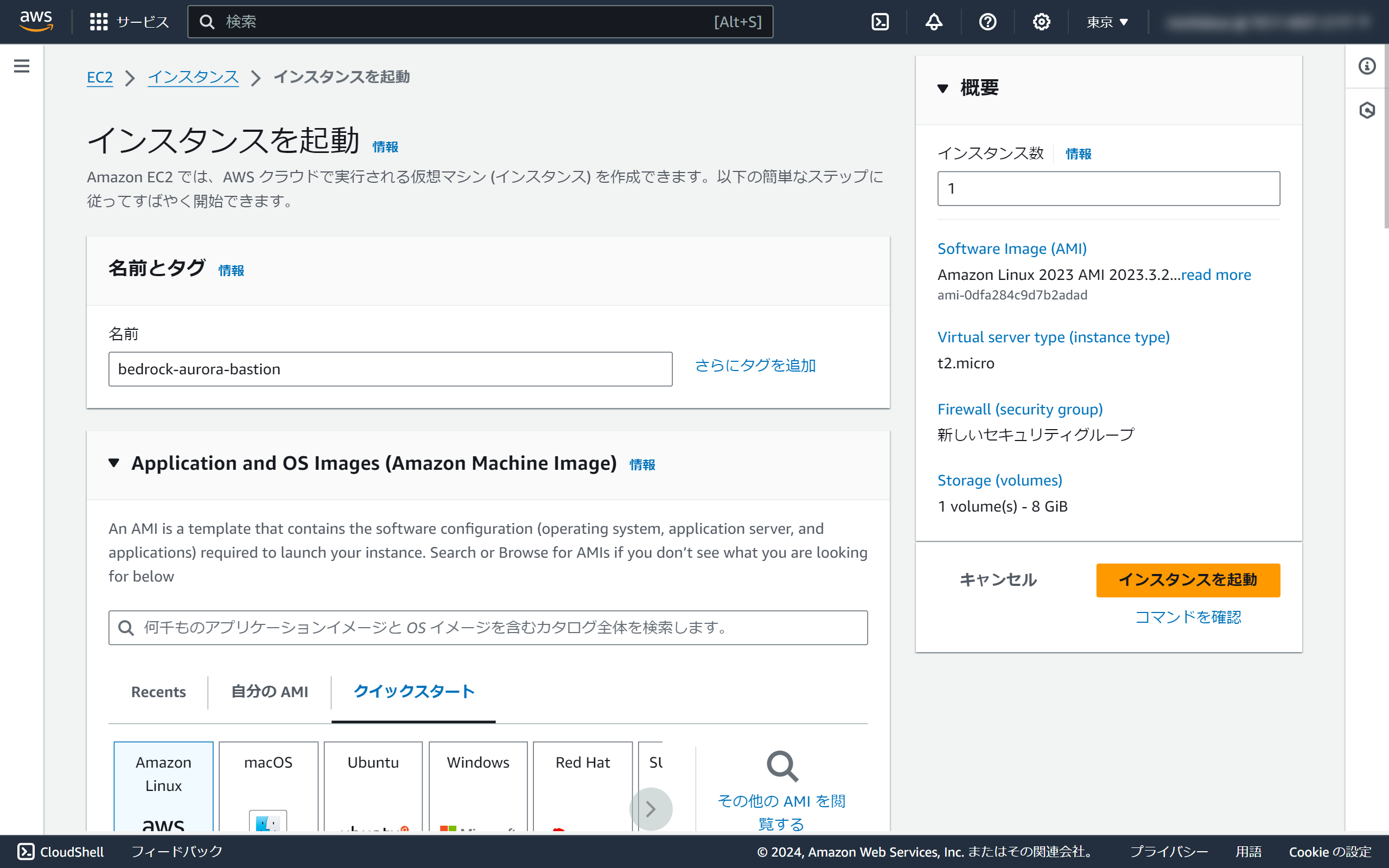

EC2を作成

EC2管理画面で、

インスタンスを起動をクリック。 以下の設定でEC2を作成する。項目 設定値 名前 bedrock-aurora-bastion Amazon マシンイメージ (AMI) Amazon Linux (x86) インスタンスタイプ t2.micro キーペア 新しいものを作成(.pem形式) VPC bedrock-aurora-vpc サブネット bedrock-aurora-subnet-public1-ap-northeast-1a パブリック IP の自動割り当て 有効化 ファイアウォール (セキュリティグループ) セキュリティグループを作成 セキュリティグループ名 bedrock-aurora-bastion-sg 説明 bedrock-aurora-bastion-sg インバウンドセキュリティグループのルール TCP 22のルールを削除し、ルールがない状態にする

EC2 Instance Connect エンドポイント

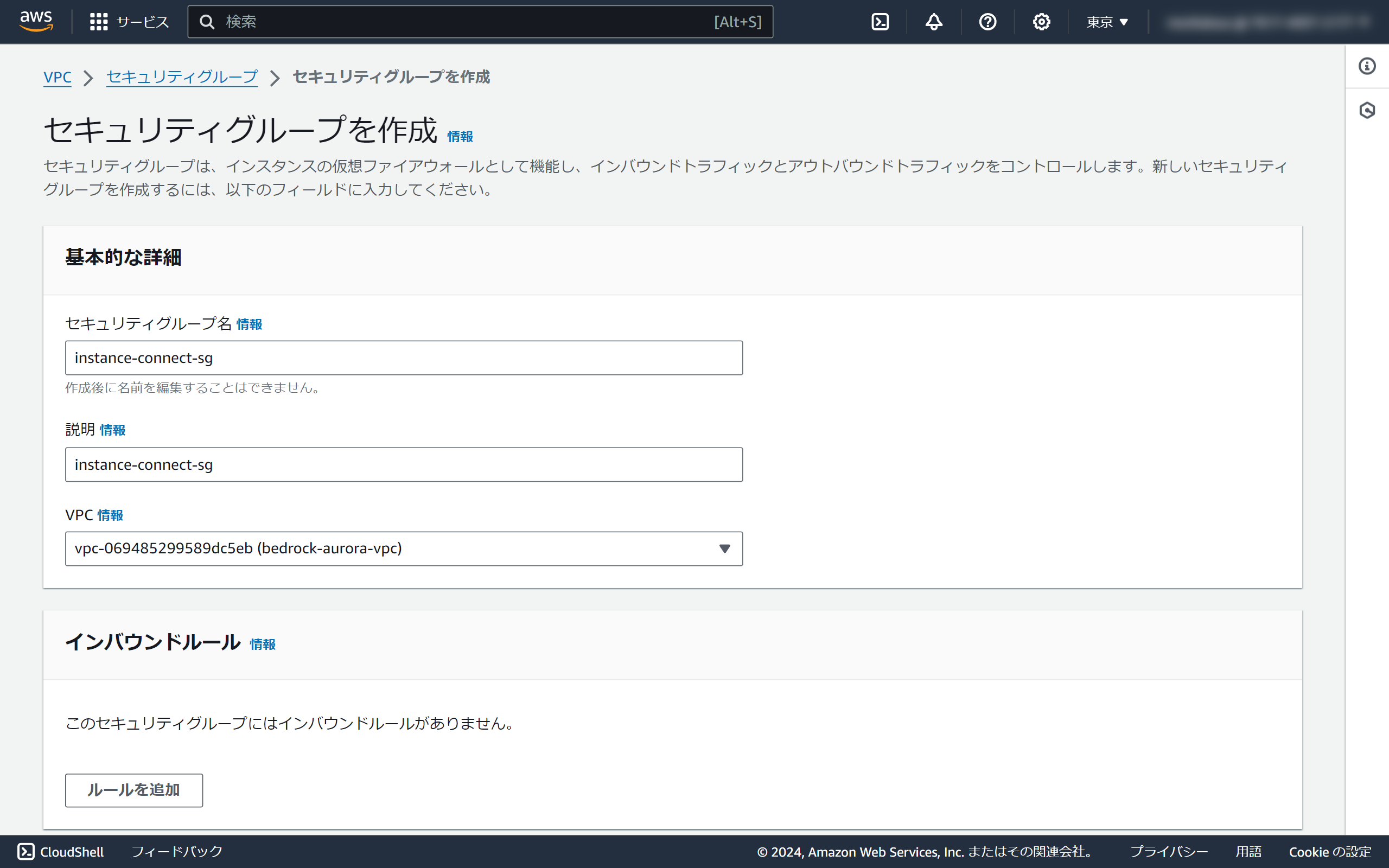

EC2 Instance Connect エンドポイントのセキュリティグループを作成

セキュリティグループ管理画面で、

セキュリティグループを作成をクリックする。セキュリティグループを作成する。

項目 設定値 セキュリティグループ名 instance-connect-sg 説明 instance-connect-sg VPC bedrock-aurora-vpc インバウンドルール なし アウトバウンドルール すべてのトラフィックの0.0.0.0/0(デフォルト設定)

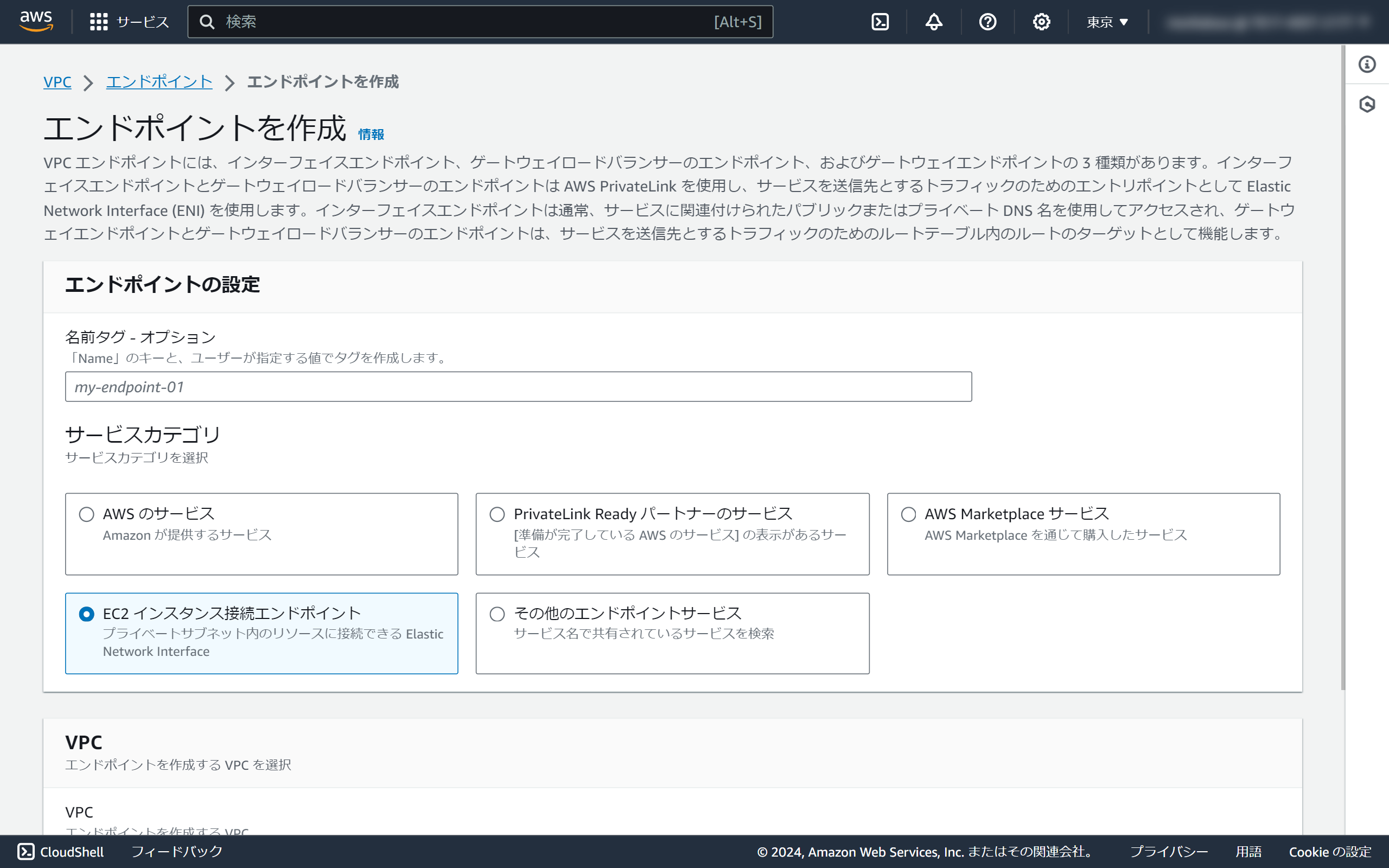

EC2 Instance Connect エンドポイントを作成

エンドポイント管理画面で、

エンドポイントを作成をクリックする。EC2 インスタンス接続エンドポイントを作成する。

項目 設定値 サービスカテゴリ EC2 インスタンス接続エンドポイント VPC bedrock-aurora-vpc セキュリティグループ instance-connect-sg サブネット bedrock-aurora-subnet-public1-ap-northeast-1a

EC2のセキュリティグループの設定変更

セキュリティグループ管理画面で、bedrock-aurora-bastion-sgを選択して

インバウンドルールを編集をクリックする。以下のルールを追加する。

項目 設定値 タイプ SSH ソース カスタム

instance-connect-sg

Aurora

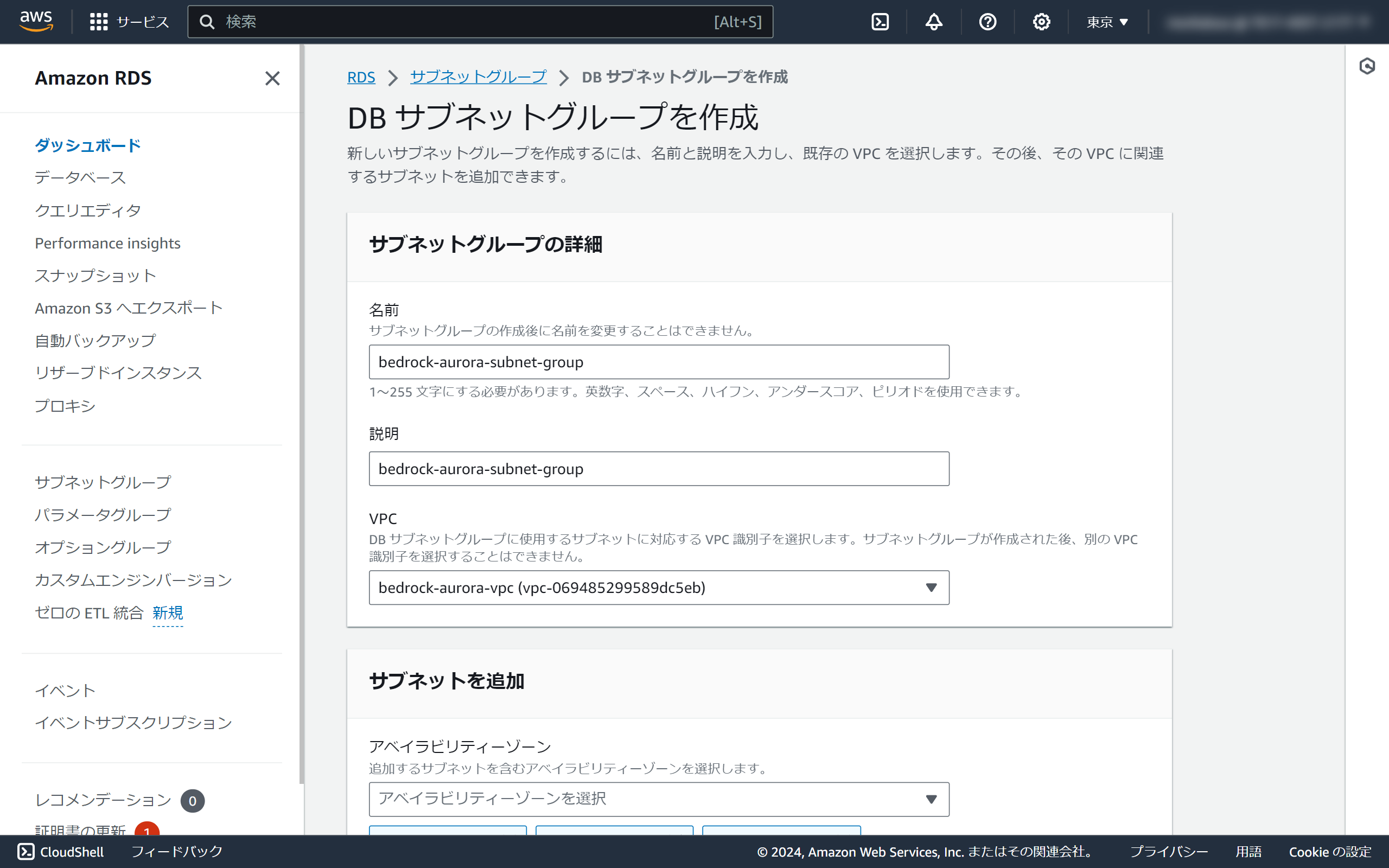

DBサブネットグループを作成

サブネットグループ管理画面で、

DBサブネットグループを作成をクリックする。項目 設定値 名前 bedrock-aurora-subnet-group 説明 bedrock-aurora-subnet-group VPC bedrock-aurora-vpc アベイラビリティーゾーン ap-northeast-1a

ap-northeast-1c

ap-northeast-1dサブネット 10.0.128.0/20

10.0.144.0/20

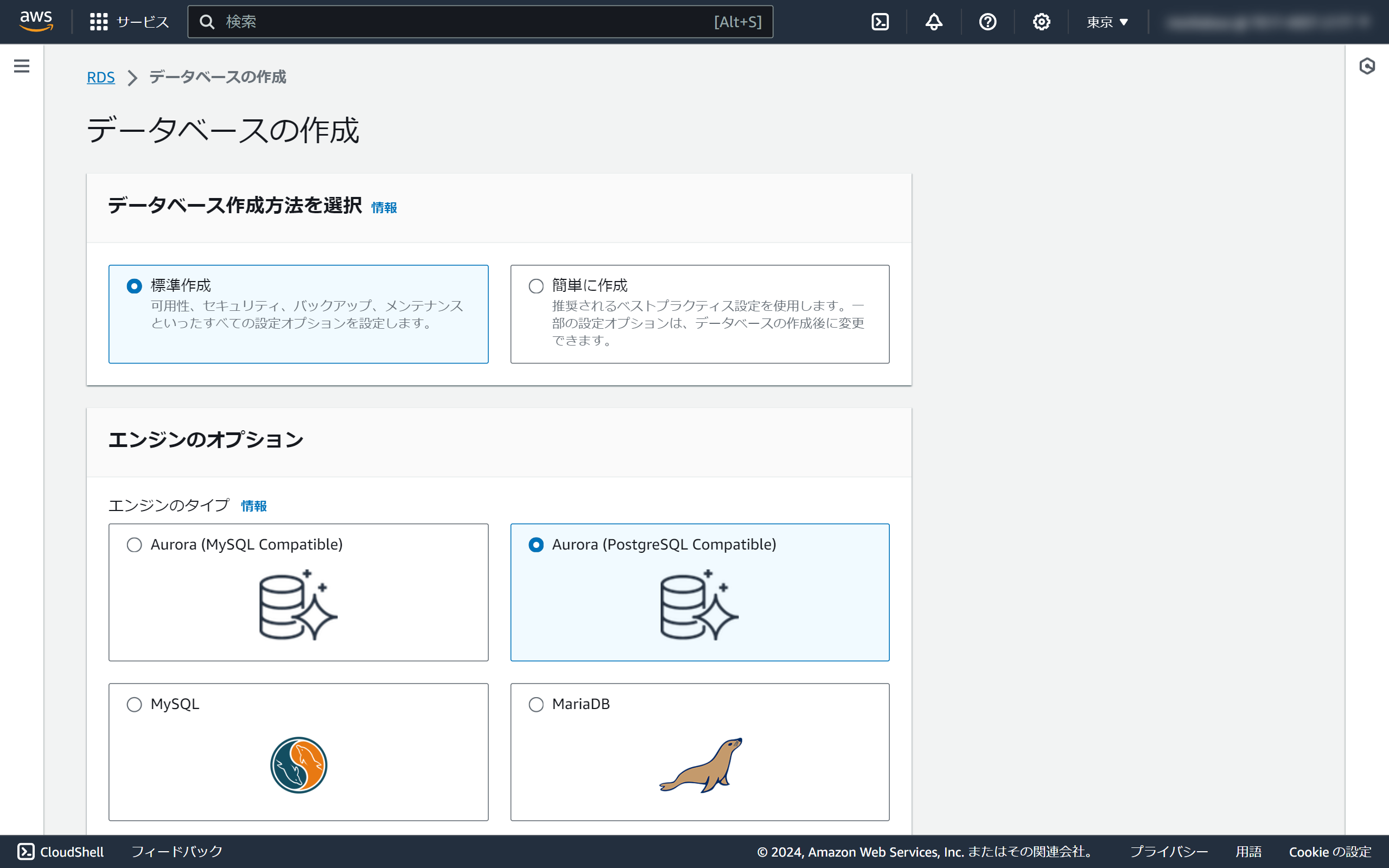

Auroraクラスターを作成

データベース管理画面で、

データベースの作成をクリックする。項目 設定値 データベース作成方法を選択 標準作成 エンジンのタイプ Aurora (PostgreSQL Compatible) エンジンバージョン Aurora PostgreSQL (Compatible with PostgreSQL 15.5) テンプレート 開発/テスト DB クラスター識別子 database-1 マスターユーザー名 postgres AWS Secrets Manager でマスター認証情報を管理する チェックを入れる 暗号化キーの選択 デフォルト クラスターストレージ設定 設定オプション Aurora スタンダード DB インスタンスクラス バースト可能クラス (t クラスを含む)

db.t3.mediumマルチ AZ 配置 Aurora レプリカを作成しない コンピューティングリソース EC2 コンピューティングリソースに接続しない ネットワークタイプ IPv4 Virtual Private Cloud (VPC) bedrock-aurora-vpc DB サブネットグループ bedrock-aurora-subnet-group パブリックアクセス なし VPC セキュリティグループ (ファイアウォール) 新規作成 新しい VPC セキュリティグループ名 aurora-sg アベイラビリティーゾーン 指定なし Performance Insights をオンにする チェックを外す

EC2からの接続を許可

作成したクラスターを選択し、接続とセキュリティタブの接続されたコンピューティングリソースセクションの

アクション、EC2 接続のセットアップをクリックする。 EC2インスタンスとしてbedrock-aurora-bastionを選択して続行をクリックするIAMロールを作成

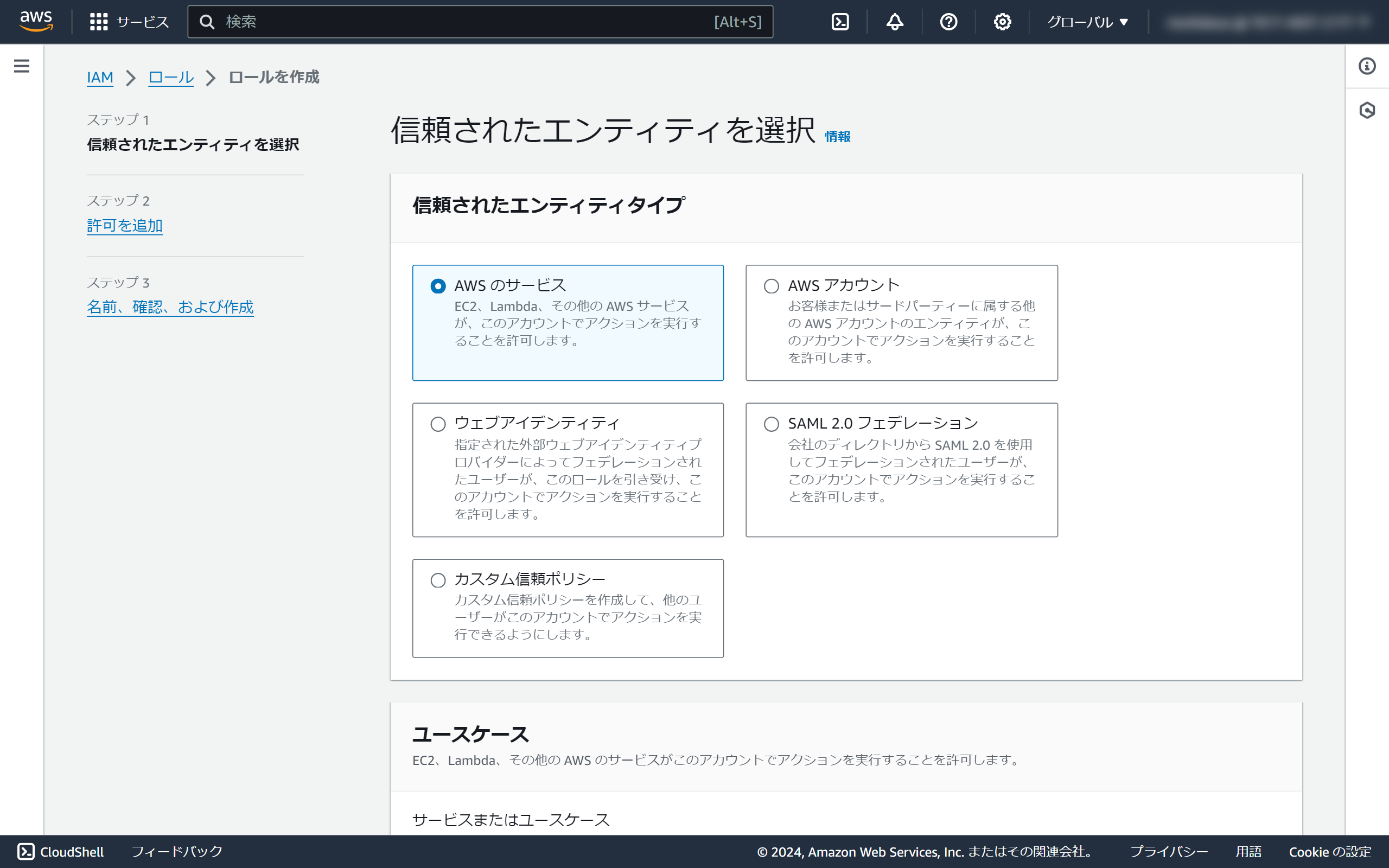

AuroraがBedrockにアクセスする必要があるので、権限を付与します。

IAMロール管理画面で、

ロールを作成をクリックする。項目 設定値 信頼されたエンティティタイプ AWS のサービス サービスまたはユースケース RDS ユースケース RDS - Add Role to Database 許可ポリシー 選択しない ロール名 aurora-bedrock-access-role

IAMポリシーを追加

作成したIAMロールを選択して、

許可を追加のインラインポリシーを作成をクリックする。JSON入力モードに切り替え、以下のJSONを貼り付ける。ポリシー名をaurora-bedrock-access-policyとして作成する。{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": "bedrock:InvokeModel",

"Resource": "arn:aws:bedrock:*::foundation-model/*"

}

]

}AuroraにIAMロールを追加

作成したクラスターの管理画面に戻り、IAM ロールの管理セクションの

クラスターに IAM ロールを追加に作成したIAMロールを選択して機能をBedrockにしロールの追加をクリックする。

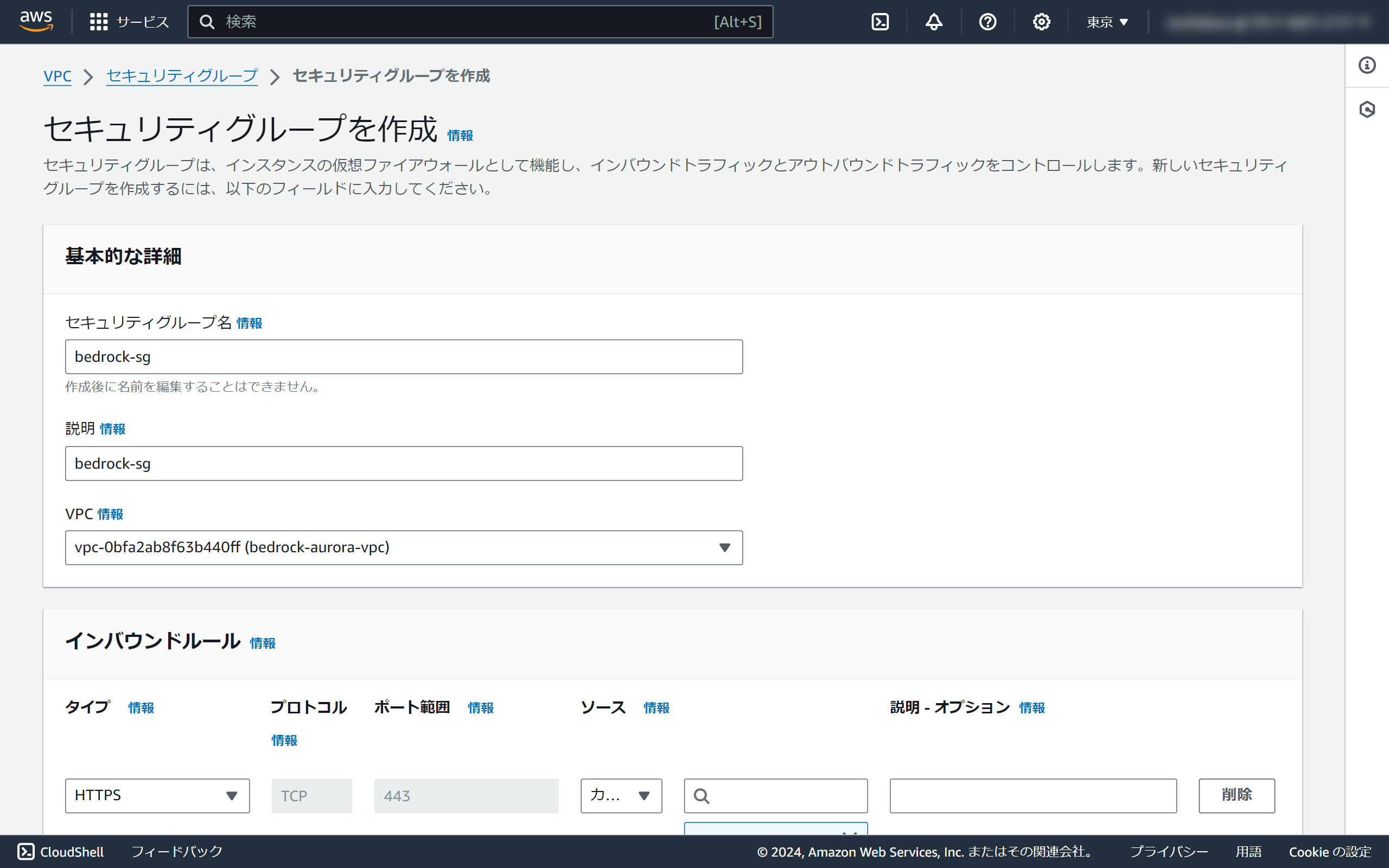

VPCエンドポイント

VPCエンドポイントのセキュリティグループを作成 VPC内からBedrockにアクセスするためのVPCエンドポイントを作成します。まずはセキュリティグループを作成します。

セキュリティグループ管理画面で、

セキュリティグループを作成をクリックする。セキュリティグループを作成する。

項目 設定値 セキュリティグループ名 bedrock-sg 説明 bedrock-sg VPC bedrock-aurora-vpc インバウンドルール タイプ:HTTPS

ソース:セキュリティグループをaurora-sgアウトバウンドルール すべてのトラフィックの0.0.0.0/0(デフォルト設定)

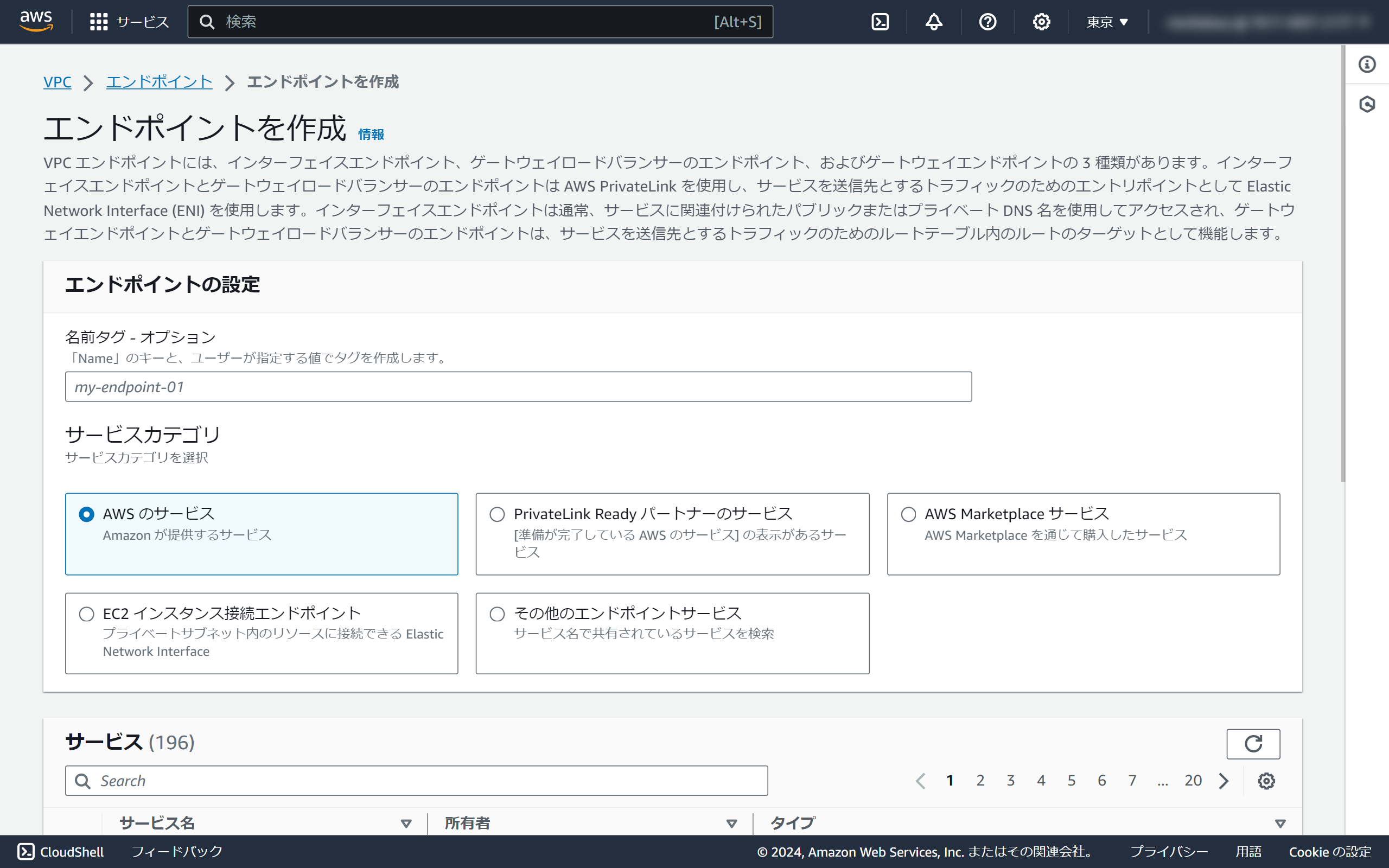

VPCエンドポイントを作成

エンドポイント管理画面で、

エンドポイントを作成をクリックする。EC2 インスタンス接続エンドポイントを作成する。

項目 設定値 サービスカテゴリ AWS のサービス サービス com.amazonaws.ap-northeast-1.bedrock-runtime VPC bedrock-aurora-vpc サブネット bedrock-aurora-subnet-private1-ap-northeast-1a

bedrock-aurora-subnet-private2-ap-northeast-1aセキュリティグループ bedrock-sg

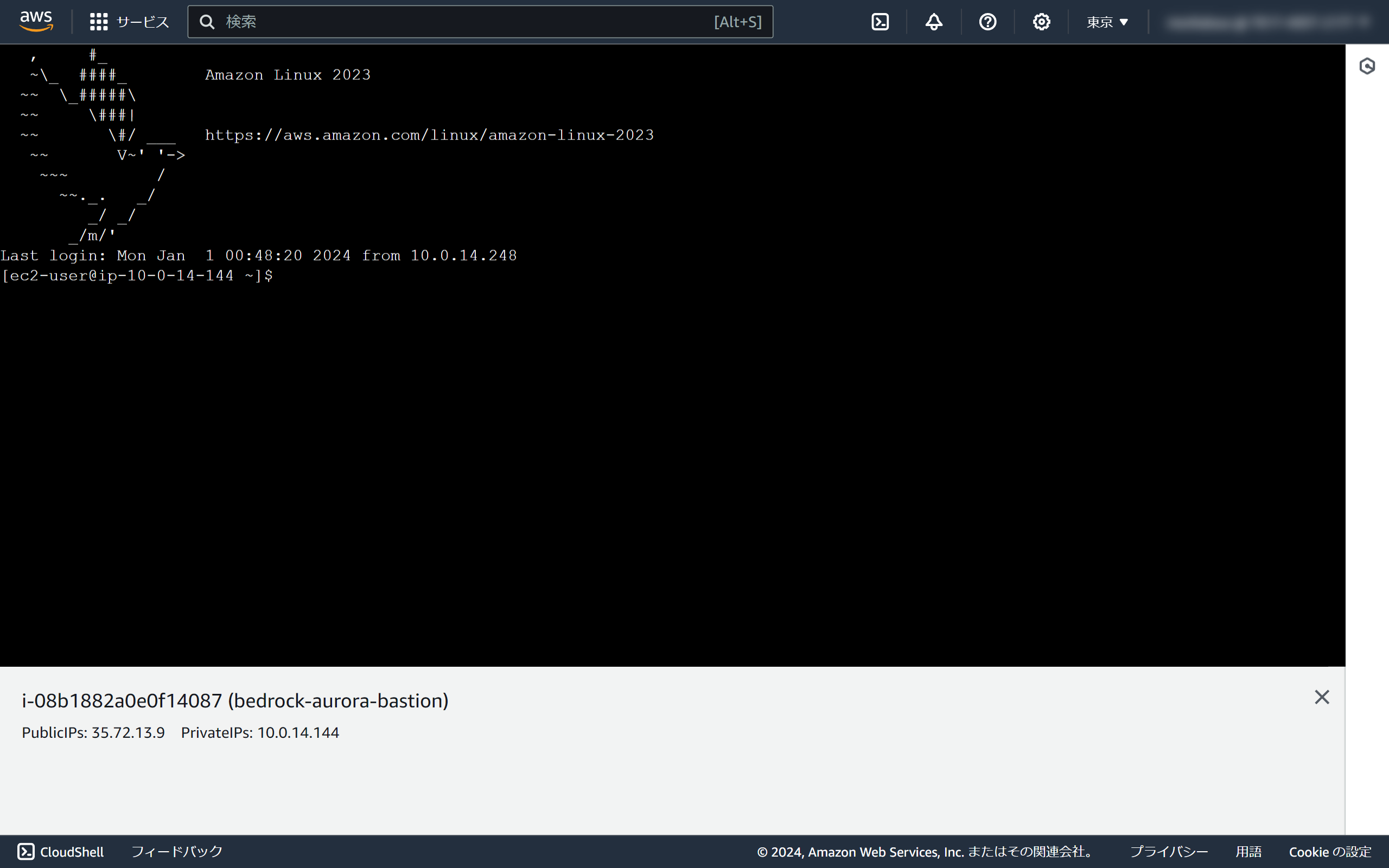

EC2接続確認

インスタンス管理画面で、bedrock-aurora-bastionインスタンスを選択して接続ボタンをクリック

EC2 Instance Connectタブを選択する。

接続タイプをEC2 Instance Connect エンドポイントを使用して接続するに変更する。

EC2 Instance Connect エンドポイントを選択して

接続ボタンをクリックします。

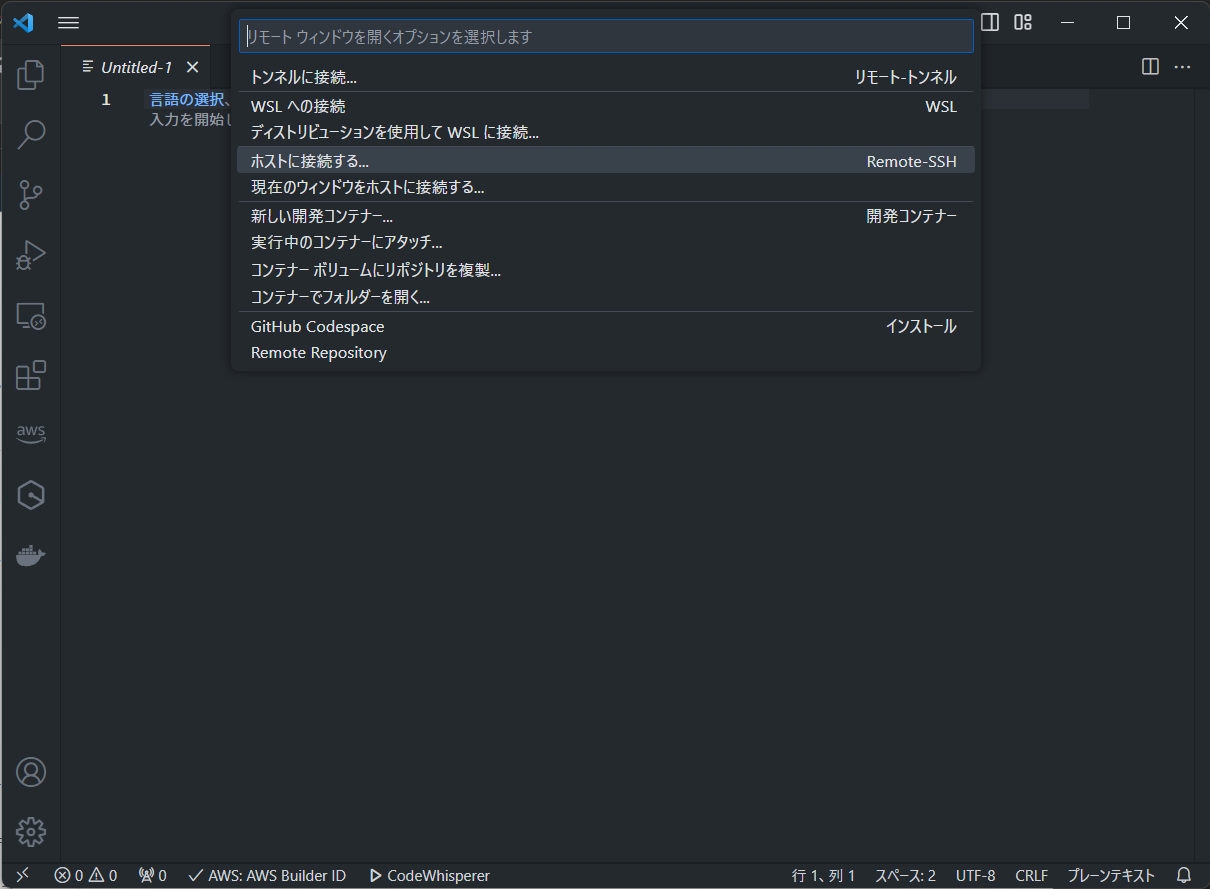

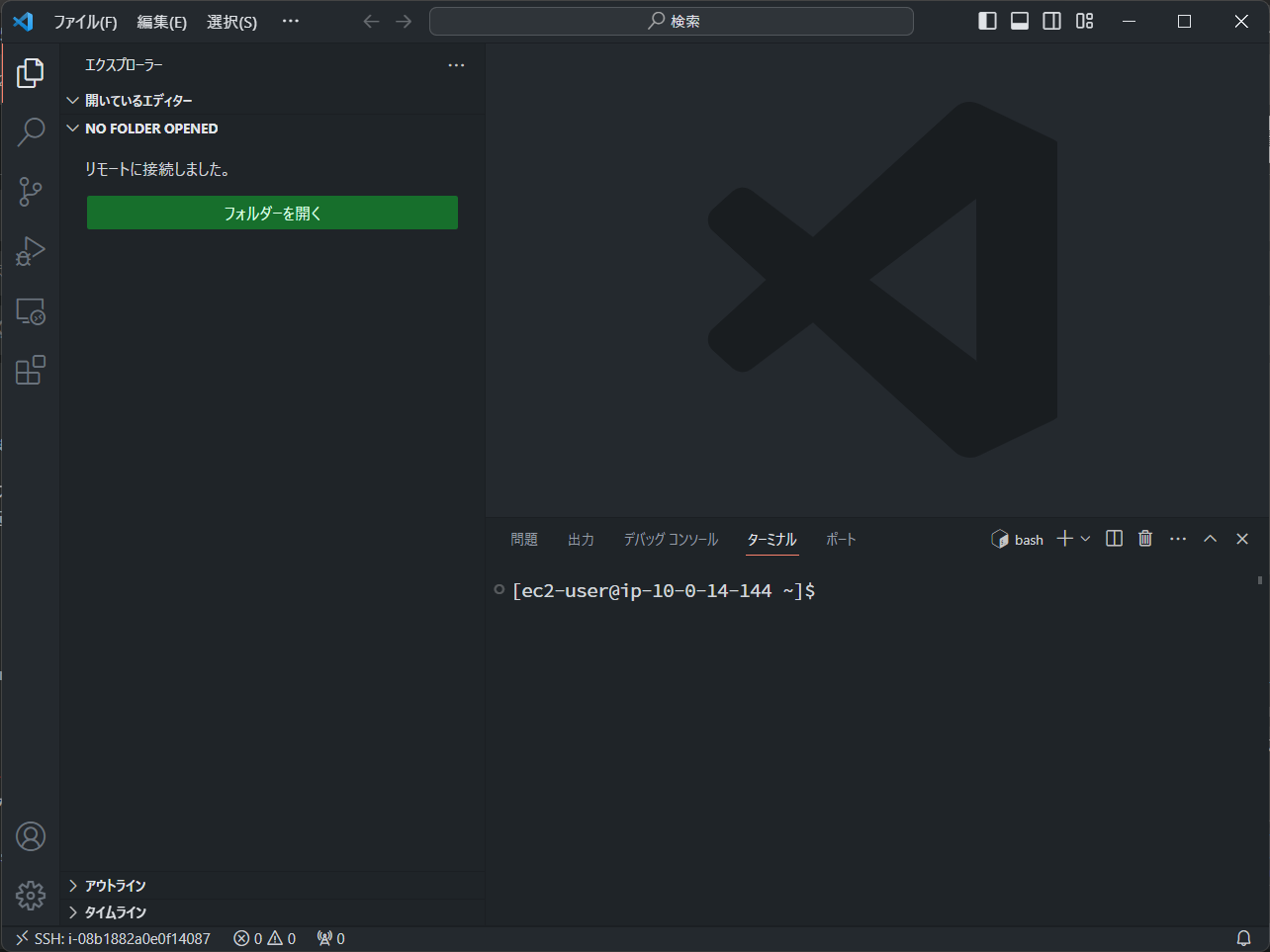

VSCodeからEC2に接続

SSH接続設定を追加

%USERPROFILE%.ssh\configファイルに以下の設定を追加する。

- {インスタンスID} : インスタンスID

- {.pemファイル名} : EC2起動時に作成したpemファイル

Host {インスタンスID}

User ec2-user

IdentityFile "~/.ssh/{.pemファイル名}"

ProxyCommand c:\Program Files\Amazon\AWSCLIV2\aws.exe ec2-instance-connect open-tunnel --instance-id %hVSCodeを開き、左下の

リモート ウィンドウを開きますをクリックする。ホストに接続するをクリックする。

EC2に接続できました。

Auroraへの接続

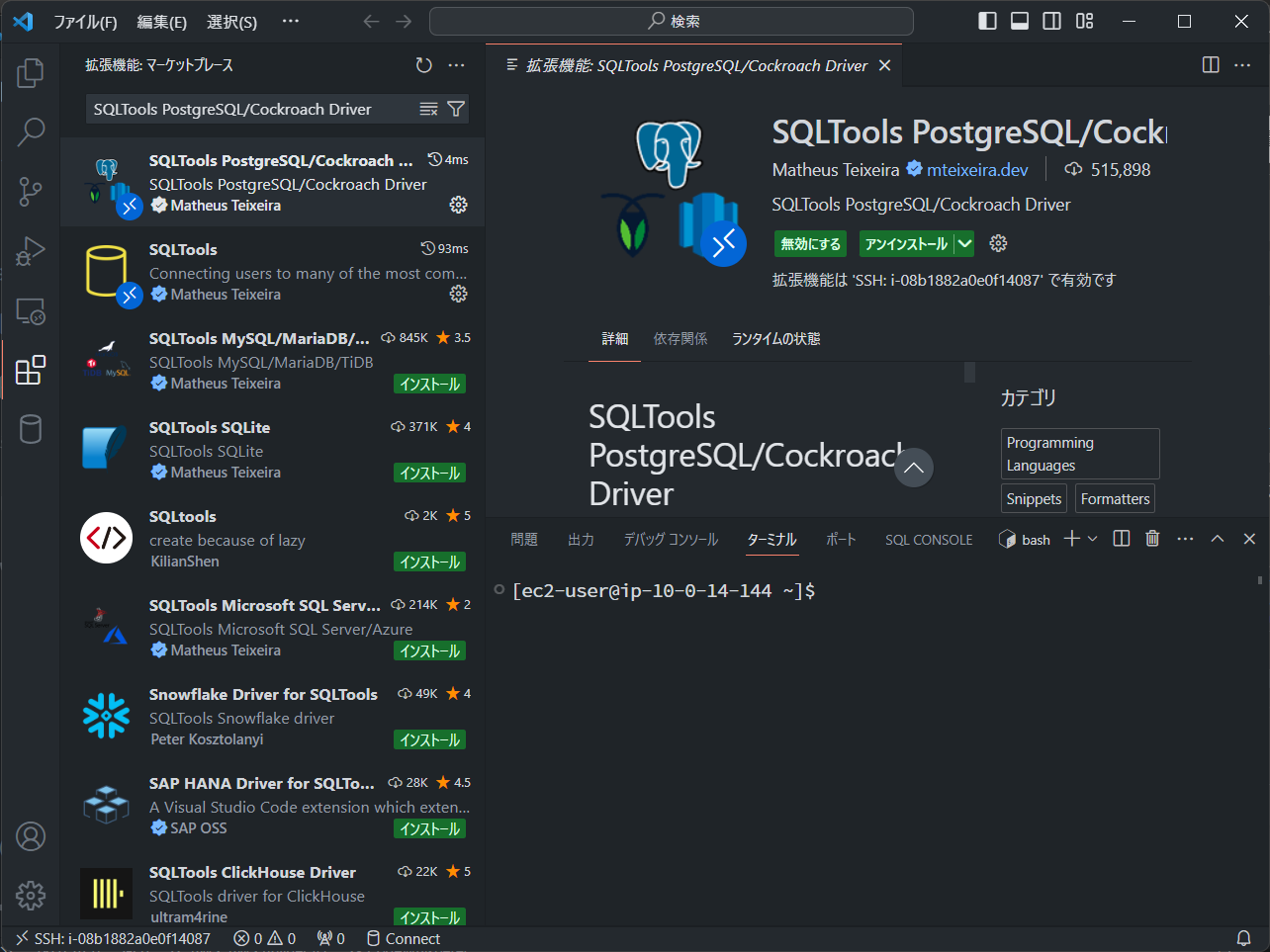

拡張機能

SQLTools PostgreSQL/Cockroach Driverを検索し、インストールする。

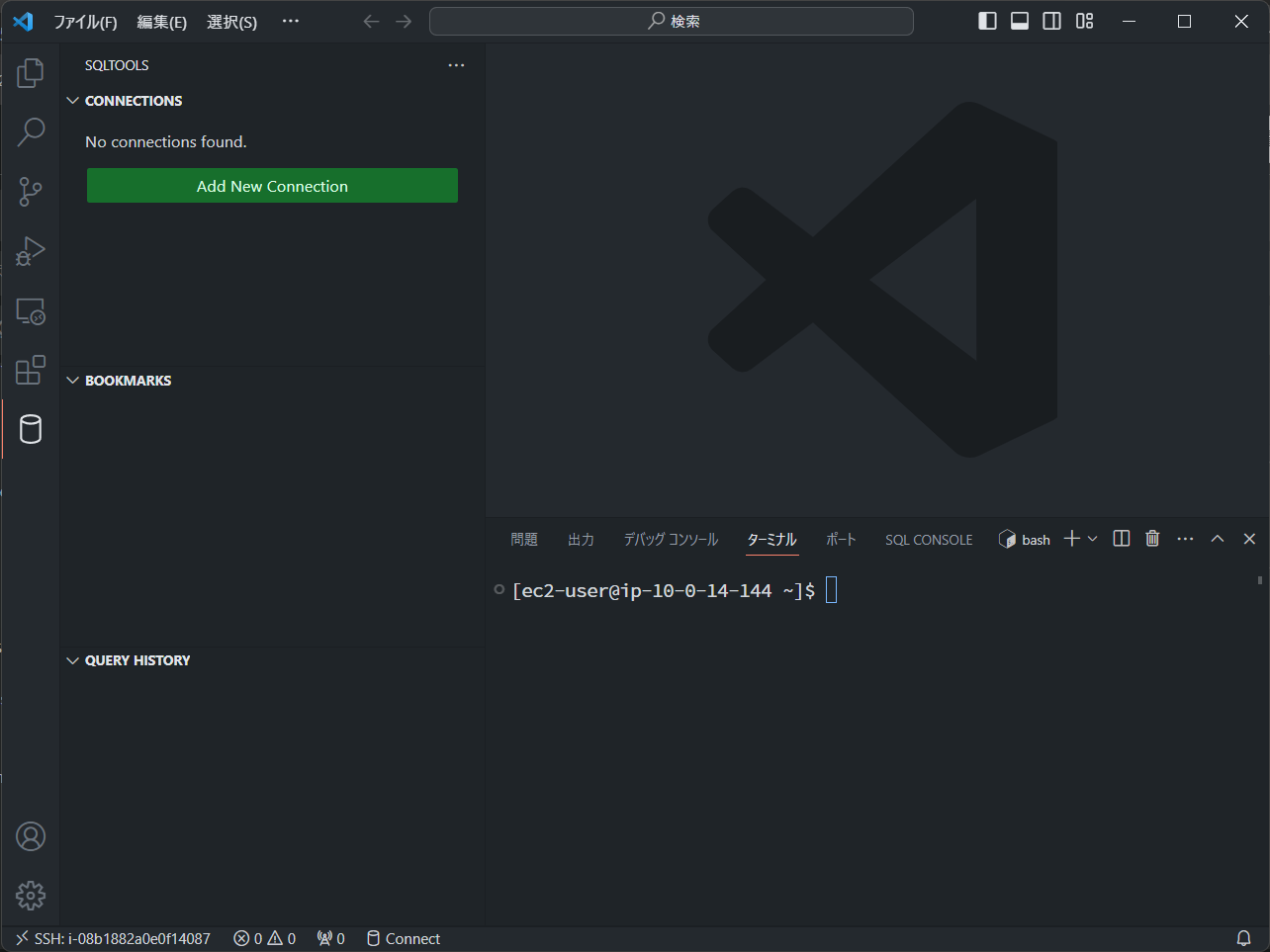

SQLToolsタブの

Add New Connectionをクリック

| 項目 | 設定値 |

|---|---|

| Select your database driver | PostgreSQL |

| Connection name | Aurora |

| Server Address | Auroraクラスターのエンドポイント 例)database-1.cluster-xxxxx.ap-northeast-1.rds.amazonaws.com |

| Database | postgres |

| Username | postgres |

- Secrets Managerでパスワードを取得する。

TEST CONNECTIONをクリックして、パスワードを入力する。SAVE CONNECTIONをクリックする。CONNECT NOWをクリックする。

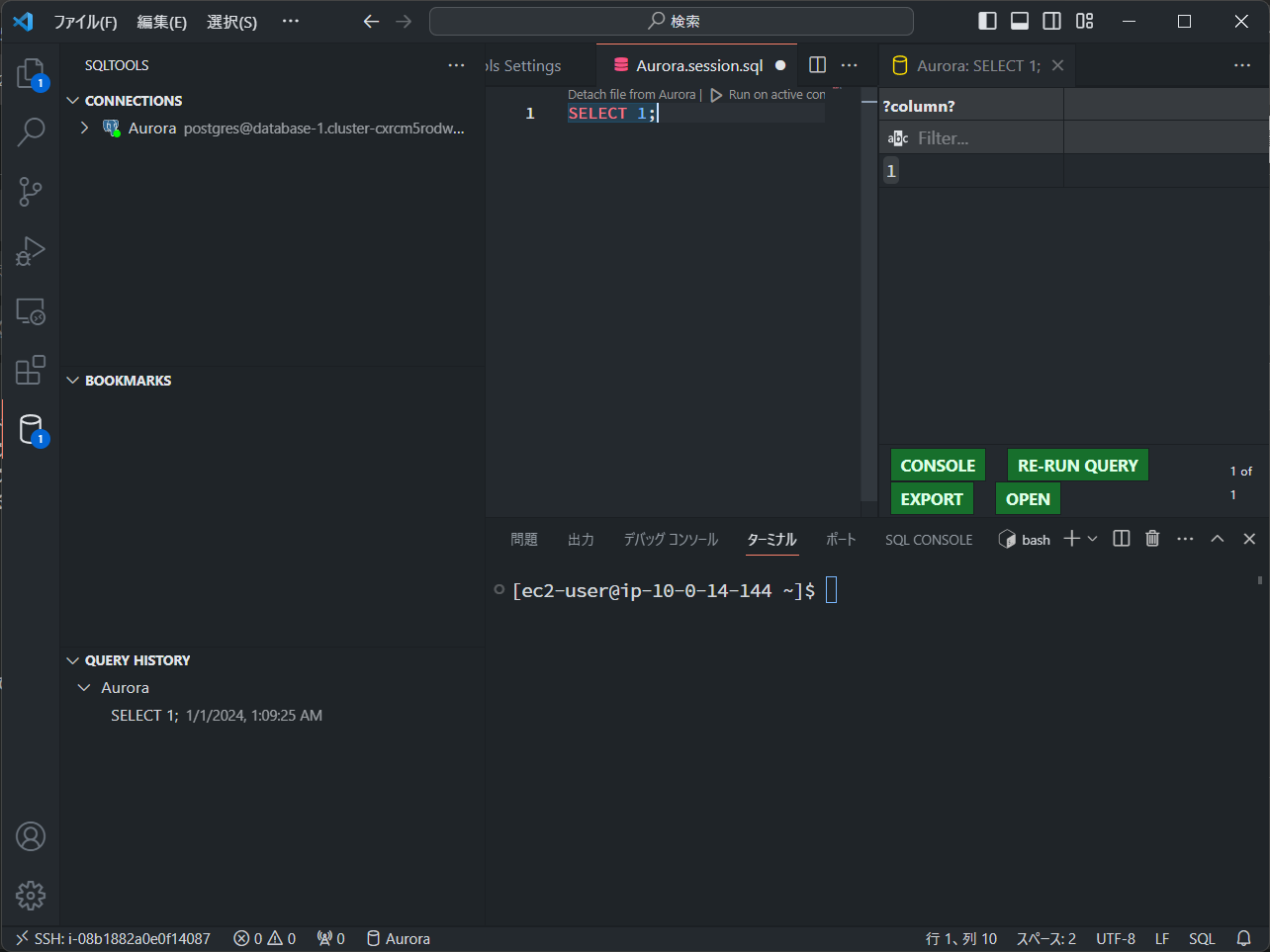

SQLを入力し、Run on active connectionをクリックします。

環境構築は以上です。